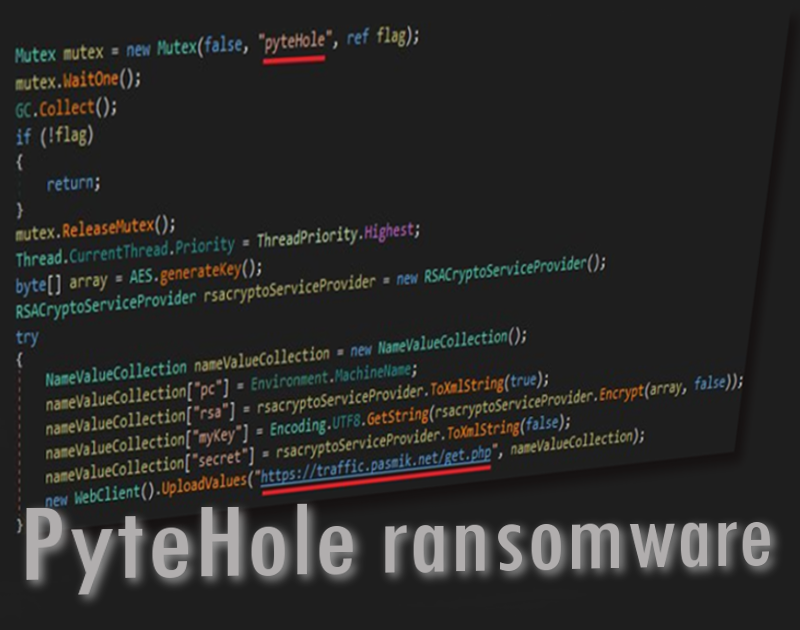

PyteHole krypto-virus skiller sig ud fra den nuværende trend, som ransomware-infektioner følger, ved ikke at prøve på at snyde penge fra brugerne. PyteHole bruger overraskende nok ikke nogen .txt- eller .html-filer, som i disse tilfælde gerne indeholder de instrukser, som ofrene skal følge. Denne variant bruger i øjeblikket ikke nogen distributionsmetode, for dens nyttelast venter stadig på en mulighed for at kunne blive spredt over hele internettet. Hackernes C&C-server hostes muligvis på Websupport.sk, og nogle sikkerhedseksperter forklarer, at hvis det viser sig at være sandt, har analytikere umiddelbart en chance for at overmande den. PyteHole ransomware er dog i stand til at kryptere data og tilføjer en .adr-udvidelse. Og alle data vil blive ødelagt, når ransomware-infektionen anvender en krypteringsalgoritme på dem.

Analyse af PyteHole ransomware

Selvom PyteHole ransomware i øjeblikket ikke bliver overført med stor hast, så betyder det ikke, at omstændighederne ikke kan ændre sig. Det er muligt, at ransomwareprogrammet stadig er under udvikling, og at hackerne vil frembringe en variant, som også vil omfatte en løsesumsbesked og andre nødvendige instrukser til ofrene. Men ind til videre er der ikke fastsat nogle priser, og hvis man bliver inficeret, vil man ikke få nogen vejledning til, hvordan man kommer ud af den redelighed. PyteHole virus anvender som sagt en .adr-udvidelse for at adskille de krypterede data fra de urørte filer.

Man kan spotte en ransomware-infektion, hvis man kigger ordentligt efter i de kørende processer i Windows Jobliste. Blandt dem skal du prøve at finde procedurer, der virker mærkelige. Denne infektions nyttelast er f. eks pyte-hole.exe. Denne fil kan man altså nemt finde, men vi spekulerer dog på, om udviklerne af ransomwareprogrammet måske kunne have gemt denne proces bag en mere almindelig titel. Pyte-hole.exe er nemlig også blevet identificeret som en Win32 EXE.

Download.windowsupdate.com og Traffic.pasmic.net kan have forbindelse med virussen, hvilket betyder, at hackernes C&C-server hostes på en af de websider. Når man endvidere tager det første domænes navn i betragtning, er det sandsynligt, at der er planer om at distribuere nyttelasten via den side. Hvis PyteHole virus begynder at forlange en løsesum, som skal sendes som bitcoins, skal du ikke gå med til de vilkår. Du skal tænke rationelt og huske på, at hackerne nemt kan narre dig til at betale. De kan kryptere filerne og lade dig i stikken. Og hvis du sender pengene, støtter du jo hackerne økonomisk.

Beskyt dig selv mod ransomware-infektioner

Hvordan kan du beskytte dig selv mod ransomwareprogrammer? En af de nemmeste måder er at gemme dine data i sikkerhedskopilagre. Den slags faciliteter vil helt bestemt beskytte dine data mod hackere. Derudover kan du også overveje andre steder, såsom USB-flashdrev osv. Hvis en krypto-virus ødelægger dine data, vil du dermed kunne få dine filer tilbage på en sikker måde. Man skal aldrig betale en løsesum, som hackerne forlanger, for det vil kun opfordre dem til at lave flere infektioner.

PyteHole ransomware kan eventuelt vælge følgende distributionsmetode

En meget velkendt distributionsmetode er ved hjælp af ondsindede spam-kampagner, der omfatter skadelige vedhæftninger, som sendes til tilfældige e-mailadresser. Så inden du åbner en besked eller downloader indholdet, skal du tjekke, at det ikke er det rene svindel. Tjek beskedens e-mailadresse, og hvis den virker mistænkelig, skal du kontakte den officielle myndighed for at finde ud af, om beskeden er legitim.

Spyhunter, Malwarebytes og Hitman er arbejderbier, som vil hjælpe dig med at slippe af med malware – selv skræmmende ransomware-eksemplarer. Det kan godt være, at PyteHole ransomware ikke aktivt bliver fordelt i øjeblikket, men vi råder dig til at beskytte dig mod såkaldt rogue indhold. Mange internetsider kan være under indflydelse af exploit kits, som forsøger at inficere brugerne med krypto-virusser.

Pytehole Ransomware hurtige links

- Analyse af PyteHole ransomware

- Beskyt dig selv mod ransomware-infektioner

- PyteHole ransomware kan eventuelt vælge følgende distributionsmetode

- Automatiske fjernelsesværktøjer til Malware

- 1. Hvordan fjernes PyteHole ransomware ved hjælp af systemgendannelse?

- Genstart din computer i Fejlsikret tilstand med kommandoprompt

- Gendan systemfiler og indstillinger.

- 2. Fuldfør fjernelsen af PyteHole ransomware

- 3. Gendan filer, der er påvirket af PyteHole ransomware, ved hjælp af Shadow Volume Kopier

Automatiske fjernelsesværktøjer til Malware

(Win)

Bemærk: Denne Spyhunter-prøveversion tilbyder gratis at finde parasitter, såsom Pytehole Ransomware, samt hjælpe med deres fjernelse. begrænset prøveversion tilgængelig, Terms of use, Privacy Policy, Uninstall Instructions,

1. Hvordan fjernes PyteHole ransomware ved hjælp af systemgendannelse?

Genstart din computer i Fejlsikret tilstand med kommandoprompt

I Windows 7 / Vista / XP

- Start → Sluk → Genstart → OK

- Tast F8 uafbrudt, indtil vinduet med Avancerede startindstillinger dukker op.

- Vælg Fejlsikret tilstand med kommandoprompt.

I Windows 8 / 10

- Tast Power på Windows log ind skærmen. Tast og hold derpå Shift tasten nede og klik Genstart.

- Vælg Fejlfinding → Avancerede Indstillinger → Opstartsindstillinger og klik Genstart.

- Når den indlæses, vælg Aktiver Fejlsikret tilstand med kommandoprompt fra listen i Opstartsindstillinger.

Gendan systemfiler og indstillinger.

- Når Kommandoprompt tilstanden indlæses, tast cd gendannelse og tast Enter.

- Tast derefter rstrui.exe og tast Enter igen.

- Klik ”næste” i vinduet, er der kommet frem.

- Vælg et af gendannelsespunkterne, der er tilgængelige fra før, PyteHole virus trængte ind i dit system, og klik derpå ”Næste”.

- For at starte Systemgendannelse klik ”Ja”.

2. Fuldfør fjernelsen af PyteHole ransomware

Efter at du har gendannet dit system, anbefales du at scanne din computer med et anti-malware program, såsom Reimage, Spyhunter for at fjerne alle de ondsindede filer, der har forbindelse med PyteHole virus.

3. Gendan filer, der er påvirket af PyteHole ransomware, ved hjælp af Shadow Volume Kopier

Hvis du ikke anvender Systemgendannelsesindstillingen i dit operativsystem, er der mulighed for, at du kan bruge Shadow Copy øjebliksbilleder. De lagrer kopier af dine filer på det tidspunkt, hvor øjebliksbilledet for systemgendannelsen blev oprettet. PyteHole virus prøver som regel på at slette alle mulige Shadow Volume Kopier, så denne metode virker nok ikke på alle computere. Men det kan være, at virussen ikke har held med det.

Shadow Volume Kopier er kun tilgængelige med Windows XP Service Pack 2, Windows Vista, Windows 7 samt Windows 8. Du kan få dine filer tilbage via Shadow Volume Kopier på to måder. Du kan gøre det ved hjælp af native Windows Tidligere Versioner eller via Shadow Explorer.

a) Native Windows Tidligere VersionerHøjre-klik på en krypteret fil og vælg Egenskaber>Tidligere versioner fanen. Nu vil du kunne se alle tilgængelige kopier af den pågældende fil og tidspunktet, da den blev lagret i en Shadow Volume Kopi. Vælg den filversion, du gerne vil have tilbage og klik Kopier, hvis du gerne vil gemme den i en af dine egne mapper, eller Gendannelse, hvis du gerne vil erstatte den eksisterende, krypterede fil. Hvis du gerne vil se indholdet af filen først, skal du bare klikke Åbn.

Det er et program, der findes gratis på internettet. Du kan downloade enten en fuld eller transportable version af Shadow Explorer. Åbn programmet. I øverste venstre hjørne skal du vælge det drev, hvor filen, du leder efter, er lagret. Du vil kunne se alle mapper i det drev. For at få en hel mappe tilbage, skal du højre-klikke på den og vælge ”Eksporter”. Vælg derefter, hvor du gerne vil lagre den.

Bemærk: I mange tilfælde er det umuligt at gendanne datafiler, der er påvirket af moderne ransomware. Derfor anbefaler jeg, at du anvender et ordentlig cloud sikkerhedskopieringssoftware som sikkerhedsforanstaltning. Vi kan anbefale Carbonite, BackBlaze, CrashPlan eller Mozy Home.