Månedens ransomwareprogram, Globe, er ligesom PokemonGo udviklet af nogle skøre hoveder. Denne særlige ransomware-virus er baseret på den populære serie Purge, der fortæller en apokalyptisk version af nutidens postmodernisme, eller med andre ord, det postmoderne samfund i verden i dag. Globe ransomware virus blev opdaget af Emsisoft it-sikkerhedsforskeren xXToffeeXx. Vi opfordrer dig til at læse videre, for at du kan lære mere om denne slimede it-trussel.

Om Globe Ransomware

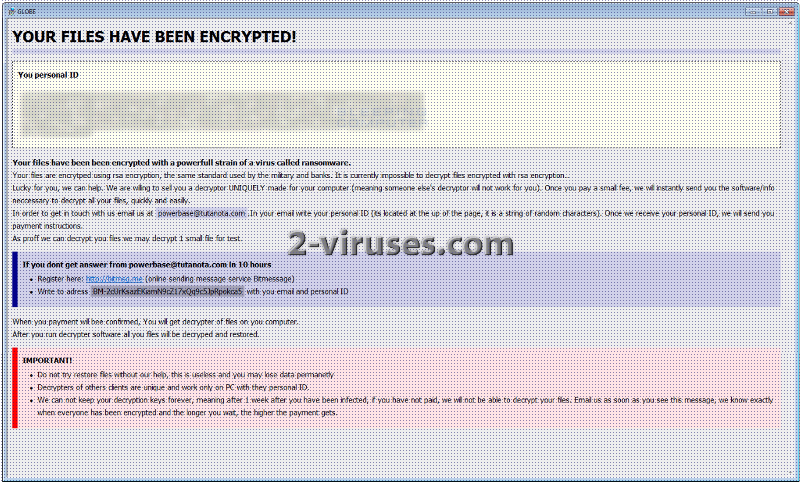

Globe cryptomalware følger ikke trop med resten af de andre moderne ransomwareprogrammer, for det anvender nemlig Blowfish-kryptering i stedet for den populære AES-krypteringsalgoritme. Og det er til trods for, at der står i løsesum-beskeden, at den ødelægger ofrets data med en standard asymmetrisk kryptering. Den viser også beskeden på en anden måde end den, de nyeste crypto-malwareprogrammer viser deres beskeder på. Til forskel fra de konventionelle virusser af denne slags, som præsenterer en tekst og html-filer med beskeden, så viser Globe virus beskeden i HTA eller HTML. Når den er færdig, ser baggrunden på din skærm således ud:

Det er en How_to_decrypt_your_files.jpg fil. Som udskifter din oprindelige baggrund på skrivebordet. Det interessante er, at hvis du har installeret sandbox-software (der isolerer programmer fra operativsystemet, så der ikke kan opstå nogle uønskede dataændringer), der kører i dit operativsystem, vil processen, som er en msiscan.exe eksekverbar fil igangsat af nyttelasten, som Globe ransomware har installeret, blive standset i opstartsfasen. Men hvis du ikke har et sandbox-program, vil ransomwareprogrammet begynde at kryptere dine data. Det sigter efter brugerprofilen, lokale drev, delte netværksmapper og til sidst vil skrivebordsmappen blive krypteret og billedet angivet foroven vil blive vist. Filerne med følgende udvidelser står for skud:

aet,afp,agd1,agdl,ai,aif,aiff,aim,aip,ais,ait,ak,al,allet,amf,amr,amu,amx,amxx,ans,aoi,ap,ape,api,apj,apk,apnx,arc,arch00,ari,arj,aro,arr,arw,as,as3,asa,asc,ascx,ase,asf,ashx,asm,asmx,asp,aspx,asr,asset,asx,automaticdestinations-ms,avi,avs,awg,azf,azs,azw,azw1,azw3,azw4,b2a,back,backup,backupdb,bad,bak,bank,bar,bay,bc6,bc7,bck,bcp,bdb,bdp,bdr,bfa,bgt,bi8,bib,bic,big,bik,bin,bkf,bkp,bkup,blend,blob,blp,bmc,bmf,bml,bmp,boc,bp2,bp3,bpk,bpl,bpw,brd,bsa,bsk,bsp,btoa,bvd,c,cag,cam,camproj,cap,car,cas,cat,cbf,cbr,cbz,cc,ccd,ccf,cch,cd,cdf,cdi,cdr,cdr3,cdr4,cdr5,cdr6,cdrw,cdx,ce1,ce2,cef,cer,cert,cfg,cfp,cfr,cgf,cgi,cgm,cgp,chk,chml,cib,class,clr,cls,clx,cmf,cms,cmt,cnf,cng,cod,col,con,conf,config,contact,cp,cpi,cpio,cpp,cr2,craw,crd,crt,crw,crwl,crypt,crypted,cryptra,cs,csh,csi,csl,cso,csr,css,csv,ctt,cty,cue,cwf,d3dbsp,dac,dal,dap,das,dash,dat,database,dayzprofile,dazip,db,db_journal,db0,db3,dba,dbb,dbf,dbfv,db-journal,dbx,dc2,dc4,dch,dco,dcp,dcr,dcs,dcu,ddc,ddcx,ddd,ddoc,ddrw,dds,default,dem,der,des,desc,design,desklink,dev,dex,dfm,dgc,dic,dif,dii,dim,dime,dip,dir,directory,disc,disk,dit,divx,diz,djv,djvu,dlc,dmg,dmp,dng,dob,doc,docb,docm,docx,dot,dotm,dotx,dox,dpk,dpl,dpr,drf,drw,dsk,dsp,dtd,dvd,dvi,dvx,dwg,dxb,dxe,dxf,dxg,e4a,edb,efl,efr,efu,efx,eip,elf,emc,emf,eml,enc,enx,epk,eps,epub,eql,erbsql,erf,err,esf,esm,euc,evo,ex,exf,exif,f90,faq,fcd,fdb,fdr,fds,ff,ffd,fff,fh,fhd,fla,flac,flf,flp,flv,flvv,for,forge,fos,fpenc,fpk,fpp,fpx,frm,fsh,fss,fxg,gam,gdb,gfe,gfx,gho,gif,gpg,gray,grey,grf,groups,gry,gthr,gxk,gz,gzig,gzip,h,h3m,h4r,hbk,hbx,hdd,hex,hkdb,hkx,hplg,hpp,hqx,htm,html,htpasswd,hvpl,hwp,ibank,ibd,ibz,ico,icxs,idl,idml,idx,ie5,ie6,ie7,ie8,ie9,iff,iif,iiq,img,incpas,indb,indd,indl,indt,ink,inx,ipa,iso,isu,isz,itdb,itl,itm,iwd,iwi,jac,jar,jav,java,jbc,jc,jfif,jge,jgz,jif,jiff,jnt,jpc,jpe,jpeg,jpf,jpg,jpw,js,json,jsp,just,k25,kc2,kdb,kdbx,kdc,kde,key,kf,klq,kmz,kpdx,kwd,kwm,laccdb,lastlogin,lay,lay6,layout,lbf,lbi,lcd,lcf,lcn,ldb,ldf,lgp,lib,lit,litemod,lngttarch2,localstorage,log,lp2,lpa,lrf,ltm,ltr,ltx,lua,lvivt,lvl,m,m2,m2ts,m3u,m3u8,m4a,m4p,m4u,m4v,mag,man,map,mapimail,max,mbox,mbx,mcd,mcgame,mcmeta,mcrp,md,md0,md1,md2,md3,md5,mdb,mdbackup,mdc,mddata,mdf,mdl,mdn,mds,mef,menu,meo,mfw,mic,mid,mim,mime,mip,mjd,mkv,mlb,mlx,mm6,mm7,mm8,mme,mml,mmw,mny,mobi,mod,moneywell,mos,mov,movie,moz,mp1,mp2,mp3,mp4,mp4v,mpa,mpe,mpeg,mpg,mpq,mpqge,mpv2,mrw,mrwref,mse,msg,msi,msp,mts,mui,mxp,myd,myi,nav,ncd,ncf,nd,ndd,ndf,nds,nef,nfo,nk2,nop,now,nrg,nri,nrw,ns2,ns3,ns4,nsd,nsf,nsg,nsh,ntl,number,nvram,nwb,nx1,nx2,nxl,nyf,oab,obj,odb,odc,odf,odg,odi,odm,odp,ods,odt,oft,oga,ogg,oil,opd,opf,orf,ost,otg,oth,otp,ots,ott,owl,oxt,p12,p7b,p7c,pab,pack,pages,pak,paq,pas,pat,pbf,pbk,pbp,pbs,pcd,pct,pcv,pdb,pdc,pdd,pdf,pef,pem,pfx,php,pkb,pkey,pkh,pkpass,pl,plb,plc,pli,plus_muhd,pm,pmd,png,po,pot,potm,potx,ppam,ppd,ppf,ppj,pps,ppsm,ppsx,ppt,pptm,pptx,prc,prel,prf,props,prproj,prt,ps,psa,psafe3,psd,psk,pspimage,pst,psw6,ptx,pub,puz,pwf,pwi,pwm,pxp,py,qba,qbb,qbm,qbr,qbw,qbx,qby,qcow,qcow2,qdf,qed,qel,qic,qif,qpx,qt,qtq,qtr,r00,r01,r02,r03,r3d,ra,ra2,raf,ram,rar,rat,raw,rb,rdb,rdi,re4,res,result,rev,rgn,rgss3a,rim,rll,rm,rng,rofl,rpf,rrt,rsdf,rsrc,rsw,rte,rtf,rts,rtx,rum,run,rv,rvt,rw2,rwl,rwz,rzk,rzx,s3db,sad,saf,safe,sas7bdat,sav,save,say,sb,sc2save,sch,scm,scn,scx,sd0,sd1,sda,sdb,sdc,sdf,sdn,sdo,sds,sdt,search-ms,sef,sen,ses,sfs,sfx,sgz,sh,shar,shr,shw,shy,sid,sidd,sidn,sie,sis,sldm,sldx,slk,slm,slt,sme,snk,snp,snx,so,spd,spr,sql,sqlite,sqlite3,sqlitedb,sqllite,sqx,sr2,srf,srt,srw,ssa,st4,st5,st6,st7,st8,stc,std,sti,stm,stt,stw,stx,sud,suf,sum,svg,svi,svr,swd,swf,switch,sxc,sxd,sxg,sxi,sxm,sxw,syncdb,t01,t03,t05,t12,t13,tar,tax,tax2013,tax2014,tbk,tbz2,tch,tcx,tex,text,tg,tga,tgz,thm,thmx,tif,tiff,tlg,tlz,toast,tor,torrent,tpu,tpx,trp,ts,tu,tur,txd,txf,txt,uax,udf,uea,umx,unity3d,unr,unx,uop,uot,upk,upoi,url,usa,usx,ut2,ut3,utc,utx,uu,uud,uue,uvx,uxx,val,vault,vbox,vbs,vc,vcd,vcf,vdf,vdi,vdo,ver,vfs0,vhd,vhdx,vlc,vlt,vmdk,vmf,vmsd,vmt,vmx,vmxf,vob,vp,vpk,vpp_pc,vsi,vtf,w3g,w3x,wab,wad,wallet,war,wav,wave,waw,wb2,wbk,wdgt,wks,wm,wma,wmd,wmdb,wmmp,wmo,wmv,wmx,wotreplay,wow,wpd,wpe,wpk,wpl,wps,wsh,wtd,wtf,wvx,x11,x3f,xf,xis,xl,xla,xlam,xlc,xlk,xll,xlm,xlr,xls,xlsb,xlsm,xlsx,xlt,xltm,xltx,xlv,xlw,xlwx,xml,xpi,xps,xpt,xqx,xsl,xtbl,xvid,xwd,xxe,xxx,yab,ycbcra,yenc,yml,ync,yps,yuv,z02,z04,zap,zip,zipx,zoo,zps,ztmp,cry,a

Det giver tilsammen 995 filtyper. De krypterede filer får vedhæftet ”.purge” udvidelsen til deres filnavnudvidelser. Så hvis du f. eks har en fil med navnet ”Book.pdf”, vil du, efter at Globe encoder har gjort sit beskidte arbejde, have en ”Book.pdf.purge” fil, som er ulæselig. Når data er blevet krypteret, placeres How_to_restore_files.hta filen i den berørte mappe. I filen, der indeholder beskeden om løsesummen, står der:

Der bliver også oprettet en How_to_restore_files autorun-fil, så beskeden kan blive vist automatisk, når brugeren logger ind i Windows. Kontakt e-mailadressen, som står i beskeden, er [email protected], og bit-adressen, hvor du betaler løsesummen, er BM-2cUrKsazEKiamN9cZ17xQq9c5JpRpokca5. Vi kender endnu ikke størrelsen på løsesummen. Hackerne bag Globe encrypter hævder meget beskedent, at det er ”et lille beløb”, hvis du altså tror på dem. Du får en uge til at overføre betalingen, og derefter vil du tilsyneladende modtage den unikke dekrypteringsnøgle. Hvis du ikke har betalt, når ugen er gået, bliver du truet med, at du vil miste dine filer for altid. De nævner også, at jo længere tid du venter, jo større bliver betalingen.

Det er også interessant, at Globe ransomware har en debug-tilstand, som gør brugeren i stand til at kontrollere programmet. Man kan dog kun komme ind i den tilstand ved at tilføje følgende post i registreringsdatabasen – HKCU\Software\Globe\ “debug” = “YES”. Så den ramte bruger kan ikke gøre brug af denne Globe-funktion. Det er kun sikkerhedsforskere, som kan benytte den for at analysere den måde, ransomwareprogrammet fungerer på.

Hvordan spredes Globe Ransomware?

De måder, Globe filkrypterende virus spredes på, er stadig uklare. Vi kan gå ud fra, at den spredes via inficerede spam e-mails og deres vedhæftninger, eller at dette crypto-malwares nyttelast bliver downloadet af nogle exploit kits, efter at de har fundet nogle sårbarheder i dit operativsystem under et besøg på et tvivlsomt domæne eller på en lovlig webside infiltreret af hackere. Men det er kun spekulationer uden ordentlig grundlag. Vi ved jo også, at Globe encoder gerne vil skille sig ud fra mængden af ransomwareprogrammer.

Hvordan dekrypterer man filer, der en krypteret af Globe Ransomware?

På nuværende tidspunkt er det desværre ikke muligt at dekryptere data, der er krypteret af Globe cryptomalware. Dette malware sletter Shadow Volume kopierne og inaktiverer Windows Startup Repair med følgende kommandoer:

vssadmin.exe Delete Shadows /All /Quiet

bcdedit.exe /set {default} recoveryenabled No

bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures

Alligevel kaster it-sikkerhedsforskerne ikke håndklædet i ringen og overgiver sig ikke til dette væmmelige bæst. Globe virus’ eksekverbare har været under luppen, og vi håber, at vi snart kan give dig nogle resultater. I mellemtiden kan bruge din sikkerhedskopi, hvis du har en. Eller anvend software til datagendannelse, såsom Recuva, R-Studio, PhotoRec, Kaspersky osv., hvis du ikke har nogen sikkerhedskopier, og du ikke kan vente på, at der bliver udgivet et dekrypteringsprogram. Sidstnævnte bør dog først gøres, efter at du har kopieret det inficerede drev og fjernet malwareprogrammet med et professionelt, automatisk anti-malwareprogram, såsom Reimage, Spyhunter eller Malwarebytes. Disse værktøjer er i stand til at inspicere og rense din computer fuldstændigt. Nedenfor kan du også følge vejledningen for en manuel fjernelse af Globe ransomware, som er helt gratis.

Globe Ransomware hurtige links

- Om Globe Ransomware

- Hvordan spredes Globe Ransomware?

- Hvordan dekrypterer man filer, der en krypteret af Globe Ransomware?

- Automatiske fjernelsesværktøjer til Malware

- 1. Hvordan fjernes Globe Ransomware ved hjælp af systemgendannelse?

- Genstart din computer i Fejlsikret tilstand med kommandoprompt

- Gendan systemfiler og indstillinger.

- 2. Fuldfør fjernelsen af Globe Ransomware

- 3. Gendan filer, der er påvirket af Globe Ransomware, ved hjælp af Shadow Volume Kopier

Automatiske fjernelsesværktøjer til Malware

(Win)

Bemærk: Denne Spyhunter-prøveversion tilbyder gratis at finde parasitter, såsom Globe Ransomware, samt hjælpe med deres fjernelse. begrænset prøveversion tilgængelig, Terms of use, Privacy Policy, Uninstall Instructions,

1. Hvordan fjernes Globe Ransomware ved hjælp af systemgendannelse?

Genstart din computer i Fejlsikret tilstand med kommandoprompt

I Windows 7 / Vista / XP

- Start → Sluk → Genstart → OK

- Tast F8 uafbrudt, indtil vinduet med Avancerede startindstillinger dukker op.

- Vælg Fejlsikret tilstand med kommandoprompt.

I Windows 8 / 10

- Tast Power på Windows log ind skærmen. Tast og hold derpå Shift tasten nede og klik Genstart.

- Vælg Fejlfinding → Avancerede Indstillinger → Opstartsindstillinger og klik Genstart.

- Når den indlæses, vælg Aktiver Fejlsikret tilstand med kommandoprompt fra listen i Opstartsindstillinger.

Gendan systemfiler og indstillinger.

- Når Kommandoprompt tilstanden indlæses, tast cd gendannelse og tast Enter.

- Tast derefter rstrui.exe og tast Enter igen.

- Klik ”næste” i vinduet, er der kommet frem.

- Vælg et af gendannelsespunkterne, der er tilgængelige fra før, Globe Ransomware trængte ind i dit system, og klik derpå ”Næste”.

- For at starte Systemgendannelse klik ”Ja”.

2. Fuldfør fjernelsen af Globe Ransomware

Efter at du har gendannet dit system, anbefales du at scanne din computer med et anti-malware program, såsom Reimage, Spyhunter for at fjerne alle de ondsindede filer, der har forbindelse med Globe Ransomware.

3. Gendan filer, der er påvirket af Globe Ransomware, ved hjælp af Shadow Volume Kopier

Hvis du ikke anvender Systemgendannelsesindstillingen i dit operativsystem, er der mulighed for, at du kan bruge Shadow Copy øjebliksbilleder. De lagrer kopier af dine filer på det tidspunkt, hvor øjebliksbilledet for systemgendannelsen blev oprettet. Globe Ransomware prøver som regel på at slette alle mulige Shadow Volume Kopier, så denne metode virker nok ikke på alle computere. Men det kan være, at virussen ikke har held med det.

Shadow Volume Kopier er kun tilgængelige med Windows XP Service Pack 2, Windows Vista, Windows 7 samt Windows 8. Du kan få dine filer tilbage via Shadow Volume Kopier på to måder. Du kan gøre det ved hjælp af native Windows Tidligere Versioner eller via Shadow Explorer.

a) Native Windows Tidligere VersionerHøjre-klik på en krypteret fil og vælg Egenskaber>Tidligere versioner fanen. Nu vil du kunne se alle tilgængelige kopier af den pågældende fil og tidspunktet, da den blev lagret i en Shadow Volume Kopi. Vælg den filversion, du gerne vil have tilbage og klik Kopier, hvis du gerne vil gemme den i en af dine egne mapper, eller Gendannelse, hvis du gerne vil erstatte den eksisterende, krypterede fil. Hvis du gerne vil se indholdet af filen først, skal du bare klikke Åbn.

Det er et program, der findes gratis på internettet. Du kan downloade enten en fuld eller transportable version af Shadow Explorer. Åbn programmet. I øverste venstre hjørne skal du vælge det drev, hvor filen, du leder efter, er lagret. Du vil kunne se alle mapper i det drev. For at få en hel mappe tilbage, skal du højre-klikke på den og vælge ”Eksporter”. Vælg derefter, hvor du gerne vil lagre den.

Bemærk: I mange tilfælde er det umuligt at gendanne datafiler, der er påvirket af moderne ransomware. Derfor anbefaler jeg, at du anvender et ordentlig cloud sikkerhedskopieringssoftware som sikkerhedsforanstaltning. Vi kan anbefale Carbonite, BackBlaze, CrashPlan eller Mozy Home.