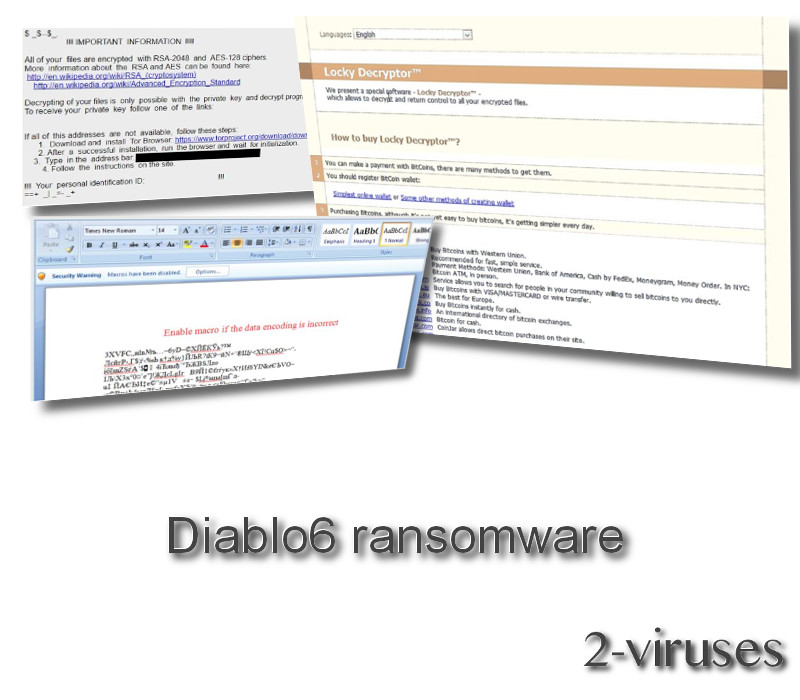

Kan du huske det berygtede Locky ransomware? Tja, det ser ud til, at denne infektion er genopstået i en lidt anden form og med et helt andet navn – velkommen til Diablo6 ransomware virus. Denne virus anvender de samme kryptografier som Locky ransomware, nemlig RSA-2048 og/eller AES-128. De er ret stærke kryptografier, som kan låse dine filer fuldstændigt, og det kan være en kamp at dekryptere dem derefter.

Kort tid efter at Diablo6 blev introduceret, blev det udskiftet, eller snarere ledsaget af en ny Locky-version: Lukitus crypto-virus (Locky ransomwares to nye varianter Diablo6 og Lukitus får en opløftning af Necurs botnet. Ibtimes.co.uk). Begge varianter benytter sig af skadelige spam-kampagner, der indeholder ødelæggende arkiver, der skjuler JS-filer. Derudover støttes deres såkaldte malspams stærkt af Necurs botnet. Hvis der plantes skadelige vedhæftninger i enheden, kan deres VBS Downloader-scripts køres.

Ransomwareprogrammet er en af de farligste slags virusser – de angriber brugere i hele verden, krypterer størstedelen af de gemte filer på computeren og forlanger dernæst en løsesum i bytte for dekrypteringsprogrammet, så brugerne kan få de låste filer tilbage. Det er altid bedst at høre det fra ofrene selv. Brugeren 1dunn00 har i et indlæg på Reddit beskrevet sin oplevelse med dette ransomware:

Hello, I believe I have a virus on my computer. It changed the wallpaper and dropped several files. All of my files were renamed, like:

DB2B3823-2F3823932-3292.diablo6

and when i right-click and select properties, it says DIABLO6 File. Just for the record I do not play Diablo game… it looks like a virus. When I open the readme file, I get a page that says “Locky Decryptor” on it and it is in brown color. The page asks me to pay 0.5 BTC to get my files back. Help, pls..

(Oversættelse: Hej, jeg tror, at der er en virus på min computer. Den har udskiftet baggrunden og har lagt adskillige filer. Alle mine filer er blevet omdøbt, såsom:

DB2B3823-2F3823932-3292.diablo6

og når jeg højreklikker og vælger egenskaber, står der DIABLO6 File. Jeg skal lige sige, at jeg ikke spiller Diablo-spillet… det ligner en virus. Når jeg åbner readme-filen, får jeg en side, hvor der med brun farve står ”Locky Decryptor”. Siden fortæller, at jeg skal betale 0.5 BTC, for at jeg kan få mine filer tilbage. Hjælp mig…).

Det er en præcis beskrivelse af et angreb af Diablo6 ransomware (1).

Diablo6 virussens processer

Engang blev Locky ransomware anset for at være en af de mest farlige og udbredte ransomwarevirusser. Nu er det tilbage i en ny udgave, og det er blevet bekræftet af it-sikkerhedseksperten Racco42 (2), at det nu går under navnet Diablo6 ransomware og mest distribueres via spam e-mails. Hvis det skulle have interesse, kan du også kigge nærmere på filerne fra denne infektion på Pastebin (3).

Så det er altså åbenlyst, at denne infektion dukker op i form af en vedhæftning i en e-mail i spammappen. Alt hvad du skal gøre er at åbne den vedhæftning, og alle filerne placeres automatisk på din computer, og de skadelige processer påbegyndes. Først vil Diablo6 virus køre en scanning af dit system og finde filer, som kan krypteres. Det er kort sagt alle de mest almindelige filer. Her er en omfattende liste:

.sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt

Når scanningen er overstået, vil der tilføjes en .diablo6-udvidelse til alle dine filer og de krypteres med kryptografien RSA-2048 eller AES-128. Og så vil du ikke kunne åbne de filer. Umiddelbart derefter vil du kunne se 3 nye filer på din computers skrivebord – Diablo6.html, Diablo6_[4_digit_number].html, Diablo6.bmp. Skrivebordets baggrund vil også ændres automatisk.

Her er den originale besked, som Diablo6 ransomware viser, også kendt som løsesumsbeskeden:

IMPORTANT INFORMATION !!!!

All of your files are encrypted with RSA-2048 and AES-128 ciphers.

More information about the RSA and AES can be found here:

hxxps://en.wikipedia.org/wiki/RSA_(cryptosystem)

hxxps://en.wikipedia.org/wiki/Advanced_Encryption_Standard

Decrypting of your files is only possible with the private key and decrypt program, which is on our secret server.

To receive your private key follow one of the links:

If all of this addresses are not available, follow these steps:

- Download and install Tor Browser: hxxps://www.torproject.org/download/download-easy.html

- After a successful installation, run the browser and wait for initialization.

- Type in the address bar:

- Follow the instructions on the site.

!!! Your personal identification ID:

(Oversættelse:

VIGTIG INFORMATION !!!!

Alle dine filer er krypteret med RSA-2048 og AES-128 kryptering.

Du kan finde yderligere oplysninger om RSA og AES her:

hxxps://en.wikipedia.org/wiki/RSA_(cryptosystem)

hxxps://en.wikipedia.org/wiki/Advanced_Encryption_Standard

Det er kun muligt at dekryptere dine filer med den private nøgle og dekrypteringsprogrammet, som befinder sig i vores hemmelige server.

For at få din private nøgle skal du følge et af linkene:

Hvis alle disse adresser ikke er tilgængelige, følg disse punkter:

Download og installér Tor-browseren: hxxps://www.torproject.org/download/download-easy.html

Efter vellykket installation skal du køre browseren og vente på initialisering.

Indsæt på adresselinjen:

Følg vejledningen på websiden.

!!! Dit personlige identifikations-id: ).

Som du kan se, får man besked på, at filerne er krypteret, og hvis man gerne vil løse problemet, skal man købe Locky Decryptor. I øjeblikket koster det en halv bitcoin, hvilket svarer til omkring 1600 dollars. Man kan købe det på Det Dybe net ved hjælp af Tor-browseren, hvor man besøger linkene angivet i løsesumsbeskeden.

Desværre kan man ikke dekryptere Locky-krypteringen gratis, og det samme gælder for Diablo6. Det eneste håb i denne situation er, at man enten benytter sig af Shadow Volume kopierne eller en sikkerhedskopi af systemet, som kan gendanne computeren til en tilstand forud for virussen. Det er også en god ide at få en realtidsbeskyttelse, som kan forhindre, at malware trænger ind i din computer. Vi anbefaler, at du bruger Reimage eller et andet anerkendt værktøj efter dit eget valg, som omfatter realtidsbeskyttelse.

Diablo6 Ransomware hurtige links

- Diablo6 virussens processer

- Automatiske fjernelsesværktøjer til Malware

- 1. Hvordan fjernes Diablo6 ransomware ved hjælp af systemgendannelse?

- Genstart din computer i Fejlsikret tilstand med kommandoprompt

- Gendan systemfiler og indstillinger.

- 2. Fuldfør fjernelsen af Locky

- 3. Gendan filer, der er påvirket af Diablo Virus, ved hjælp af Shadow Volume Kopier

Automatiske fjernelsesværktøjer til Malware

(Win)

Bemærk: Denne Spyhunter-prøveversion tilbyder gratis at finde parasitter, såsom Diablo6 Ransomware, samt hjælpe med deres fjernelse. begrænset prøveversion tilgængelig, Terms of use, Privacy Policy, Uninstall Instructions,

1. Hvordan fjernes Diablo6 ransomware ved hjælp af systemgendannelse?

Genstart din computer i Fejlsikret tilstand med kommandoprompt

I Windows 7 / Vista / XP

- Start → Sluk → Genstart → OK

- Tast F8 uafbrudt, indtil vinduet med Avancerede startindstillinger dukker op.

- Vælg Fejlsikret tilstand med kommandoprompt.

I Windows 8 / 10

- Tast Power på Windows log ind skærmen. Tast og hold derpå Shift tasten nede og klik Genstart.

- Vælg Fejlfinding → Avancerede Indstillinger → Opstartsindstillinger og klik Genstart.

- Når den indlæses, vælg Aktiver Fejlsikret tilstand med kommandoprompt fra listen i Opstartsindstillinger.

Gendan systemfiler og indstillinger.

- Når Kommandoprompt tilstanden indlæses, tast cd gendannelse og tast Enter.

- Tast derefter rstrui.exe og tast Enter igen.

- Klik ”næste” i vinduet, er der kommet frem.

- Vælg et af gendannelsespunkterne, der er tilgængelige fra før, Diablo Virus trængte ind i dit system, og klik derpå ”Næste”.

- For at starte Systemgendannelse klik ”Ja”.

2. Fuldfør fjernelsen af Locky

Efter at du har gendannet dit system, anbefales du at scanne din computer med et anti-malware program, såsom Reimage, Spyhunter for at fjerne alle de ondsindede filer, der har forbindelse med Diablo6 ransomware.

3. Gendan filer, der er påvirket af Diablo Virus, ved hjælp af Shadow Volume Kopier

Hvis du ikke anvender Systemgendannelsesindstillingen i dit operativsystem, er der mulighed for, at du kan bruge Shadow Copy øjebliksbilleder. De lagrer kopier af dine filer på det tidspunkt, hvor øjebliksbilledet for systemgendannelsen blev oprettet. Locky prøver som regel på at slette alle mulige Shadow Volume Kopier, så denne metode virker nok ikke på alle computere. Men det kan være, at virussen ikke har held med det.

Shadow Volume Kopier er kun tilgængelige med Windows XP Service Pack 2, Windows Vista, Windows 7 samt Windows 8. Du kan få dine filer tilbage via Shadow Volume Kopier på to måder. Du kan gøre det ved hjælp af native Windows Tidligere Versioner eller via Shadow Explorer.

a) Native Windows Tidligere VersionerHøjre-klik på en krypteret fil og vælg Egenskaber>Tidligere versioner fanen. Nu vil du kunne se alle tilgængelige kopier af den pågældende fil og tidspunktet, da den blev lagret i en Shadow Volume Kopi. Vælg den filversion, du gerne vil have tilbage og klik Kopier, hvis du gerne vil gemme den i en af dine egne mapper, eller Gendannelse, hvis du gerne vil erstatte den eksisterende, krypterede fil. Hvis du gerne vil se indholdet af filen først, skal du bare klikke Åbn.

Det er et program, der findes gratis på internettet. Du kan downloade enten en fuld eller transportable version af Shadow Explorer. Åbn programmet. I øverste venstre hjørne skal du vælge det drev, hvor filen, du leder efter, er lagret. Du vil kunne se alle mapper i det drev. For at få en hel mappe tilbage, skal du højre-klikke på den og vælge ”Eksporter”. Vælg derefter, hvor du gerne vil lagre den.

Bemærk: I mange tilfælde er det umuligt at gendanne datafiler, der er påvirket af moderne ransomware. Derfor anbefaler jeg, at du anvender et ordentlig cloud sikkerhedskopieringssoftware som sikkerhedsforanstaltning. Vi kan anbefale Carbonite, BackBlaze, CrashPlan eller Mozy Home.

Henvisninger: