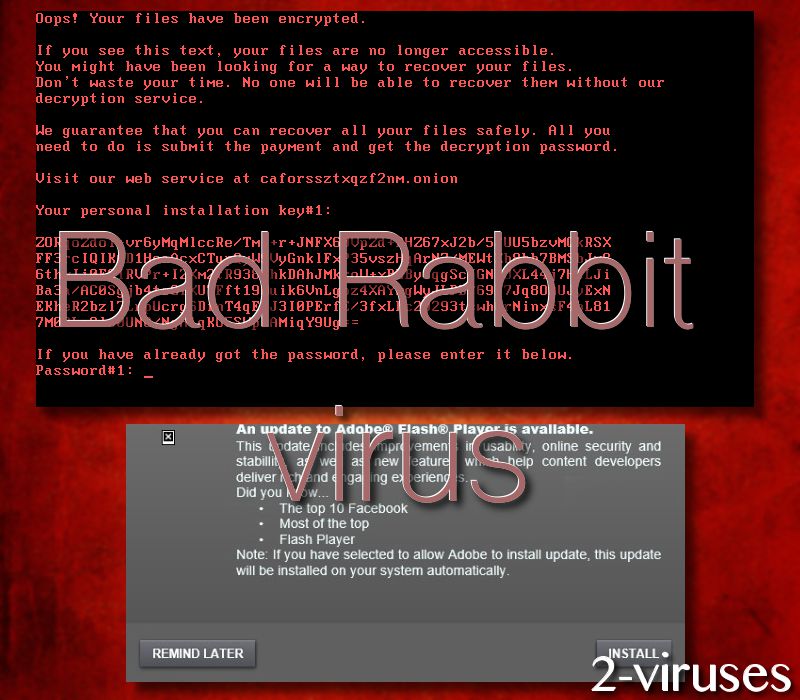

Bad Rabbit ransomware-virus er alvor, og den 24. oktober 2017 opdagede man et omfattende, globalt udbrud. Situationen minder meget de kriser, man havde med infektionerne WannaCry og NotPetya. Bad Rabbit er ikke helt en ransomware-trussel, eftersom den kan ligne en ny og forbedret version af Petya. Som du måske allerede ved, blev Petya fastslået til at være en såkaldt diskcoder, eller med andre ord en viper. Bad Rabbit malware lander i operativsystemet som en install_flash_player.exe fil. Den smider også filerne infpub.dat og rundll32.exe i C-drevet.

De primære symptomer ved Bad Rabbit ransomware, henvisninger til Game of Thrones og AES-filkrypteringen

Ransomwareprogrammet har formået at glide ind i computersystemer, der tilhører brugere i Østeuropa. Dette omfatter atter engang Ukraine sammen med Rusland, Bulgarien, Polen, USA, Sydkorea og Tyrkiet. Organisationer og virksomheder er i øjeblikket virkelig nødt til at fokusere på it-sikkerheden, fordi det omfattende Bad Rabbit virusangreb kan begynde at sprede sig endnu mere. Det ukrainske ministerium for infrastruktur, undergrundsbanen og Odessa lufthavn er blevet udsat for denne infektion. Nogle virksomheder i Rusland har også rapporteret om meget kritiske situationer med hensyn til deres tjenester på grund af Bad Rabbit malware (Nyt ransomware-angreb rammer Rusland og spreder sig rundt om i hele verden).

Bad Rabbit truslen vælger ikke alene at opføre sig som en diskcoder, den krypterer også filerne på ofrenes enheder. Det ser ud til, at der anvendes en AES-algoritme til denne filkrypteringsproces. Og for at gøre det endnu mere kompliceret, er dekrypteringsnøglen yderligere krypteret med RSA-2048 kryptering, hvilket er en meget populær strategi for ransomware-infektioner (Bad Rabbit Ransomware rammer Rusland og Ukraine).

Det kommer måske bag på dig, at infektionen ikke vedhæfter en original udvidelse til de ødelagte, eksekverbare filer. Den vil i stedet tilføje en filmarkeringsstreg ”encrypted” i slutningen af hver ødelagte fil. En anden vigtig ting ved dette ransomware er, at det vil kunne være i stand til at oprette forbindelse til en fjernnetværksdeling. Det betyder, at infektionen kan overføres fra én enhed til en anden. Man mener, at udbruddet oprindeligt udsprang fra en russisk webside, argumentiru.com. Hvis du kan huske tilfældet med NotPetya, så blev infektionen overført fra M.E.Doc-servere.

Man mener, at Bad Rabbit krypto-virus er udviklet af fanatiske fans af serien Game of Thrones. Blandt den tekniske information om ransomwareprogrammet fandt efterforskerne nogle henvisninger til den populære tv-serie, f. eks en trio af planlagte opgaver, der er opkaldt efter de berømte drager Viserion, Rhaegal og Drogon.

Bad Rabbit virus leveres ved hjælp af en såkaldt drive-by download, nærmere betegnet falske opdateringer til Adobe Flash Player. Nogle hyppigt besøgte domæner rundt om på internettet blev hacket, så de it-kriminelle kunne være i stand til at injicere skadelige JavaScripts i deres HTML-body eller deres .js-fil (Bad Rabbit: Not-Petya er tilbage med forbedret ransomware). Så når en bruger besøger et kompromitteret domæne, vil vedkommende derfor blive tilbudt at installere en opdatering til Flash Player. Og når den besøgende går med til opdateringen, vil filen fra Ldnscontrol.com rent faktisk vise sig at være en Win32/FileCoder.D.

Bad Rabbit diskcoder stjæler også ofrenes data, idet den opfører sig som et spyware. Når den har konfigureret alt det, den har brug for, sammen med ændringerne i Master Boot Record (MBR), vil ofrenes computer ikke kunne starte ordentligt. De vil få vist den samme besked, som også blev vist under NotPetya-angrebet. Men det kan diskuteres, om det er de samme personer, der står bag Bad Rabbit malwareprogrammet. Selvom de har ligheder, er der også mange forskelle, og det er kun 13% af NotPetya-koderne, der genanvendes.

Dette nyligt opdaget Bad Rabbit malwaremareridt kræver også, at brugerne går ind på en webside via domænet TOR. Caforssztxqzf2nm.onion, som vil vise en tekstbesked, der forlanger, at brugerne indtaster deres personlige nøgle i feltet forneden. Og hvis koden bliver godkendt, får brugerne vist en mere detaljeret forklaring om, hvordan løsesummen skal sendes. Der kræves 0.05 BTC i løsesum, hvilket omtrent svarer til 274,87 dollars. Men dette beløb er imidlertid ikke den endelig løsesum – hvis brugerne ikke betaler indenfor 40 timer, vil beløbet stige. Ikke desto mindre opfordrer vi dig til IKKE at betale!

Således distribueres Bad Rabbit virus

Vi har allerede angivet, at infektionen spredes via falske opdateringer til Adobe Flash Player. De bliver præsenteret på lovlige websider, som er blevet kompromitteret af skadelige JavaScripts. Hvis et tilfældigt domæne opfordrer dig til at installere en opdatering, skal du afvise dette tilbud, for din enhed kan blive udsat for en skræmmende infektion som Bad Rabbit ransomware. Og det er ligeledes muligt, at virussen vil begynde at sprede sig fra én computer til en anden.

Er det muligt at gendanne filer, som Bad Rabbit krypto-malware har ødelagt

Det er for tidligt at tale om mulige dekrypteringsværktøjer til de ødelagte, digitale data. For det første er efterforskerne nødt til at lave en grundig analyse og finde ud af, om det er muligt eller ej. Følg vores råd og sikkerhedskopiér alle dine filer, som du helst ikke vil miste. Hvis du opbevarer dine filer flere steder, skulle et ransomware ikke være et problem.

Hvad angår fjernelsen, skal man være påpasselig. Selvom angribernes server ikke længere fungerer, kan infektionen vælge endnu en omgang distribution. Husk at sikre din enhed og installér et pålideligt anti-malwareprogram i dit operativsystem. Dette omfatter softwareapplikationer, såsom Reimage.

Der er fundet en vaccine!

Amit Serper har bekendtgjort en vaccine til denne terroriserende it-virus. Følg punkterne forneden, så du kan sikre dig mod Bad Rabbit ransomware-virus:

- Opret filerne infpub.dat og cscc.dat i C:Windows.

- Fjern dernæst alle tilladelser (inheritage).

- Du skulle være beskyttet mod denne infektion.

Opdatering pr. 27. oktober: Sikkerhedseksperterne har fastslået, at Bad Rabbit infektionen har brugt en modificeret version af NSA-exploit for at fremskynde distributionen. På grund af det var lidt anderledes end det originale exploit var sikkerhedseksperterne ikke i stand til at finde det i første omgang.

Opdatering pr. 30. oktober: Forskerne hos Kaspersky har gjort en glædelig opdagelse: fejl i Bad Rabbit ransomwareprogrammets funktion (Vurdering af mulig dekryptering). Takket være dette udfald har nogle af ofrene mulighed for at dekryptere deres data. En af de virkelig sjuskede fejl er, at Bad Rabbit virus ikke starter en kommando, der sletter alle Shadow Volume kopierne. Det er ganske uventet, da selv normale HiddenTear-eksemplarer er i stand til at udføre denne kommando. Men det er gode nyheder for ofrene – de vil umiddelbart kunne gendanne i det mindste en del af deres krypterede, digitale data.

Derudover fandt forskerne fra Kaspersky også ud af, at pga. en fejl i koden til dispci.exe: fjerner ransomwareprogrammet ikke den frembragte adgangskode fra hukommelsen. Men sikkerhedseksperterne diskuterer imidlertid, om dette vil fungere for de faktiske ofre for Bad Rabbit virussen.

Bad Rabbit Virus hurtige links

- De primære symptomer ved Bad Rabbit ransomware, henvisninger til Game of Thrones og AES-filkrypteringen

- Således distribueres Bad Rabbit virus

- Er det muligt at gendanne filer, som Bad Rabbit krypto-malware har ødelagt

- Der er fundet en vaccine!

- Automatiske fjernelsesværktøjer til Malware

- 1. Hvordan fjernes Bad Rabbit virus ved hjælp af systemgendannelse?

- Genstart din computer i Fejlsikret tilstand med kommandoprompt

- Gendan systemfiler og indstillinger.

- 2. Fuldfør fjernelsen af Bad Rabbit virus

- 3. Gendan filer, der er påvirket af Bad Rabbit virus, ved hjælp af Shadow Volume Kopier

Automatiske fjernelsesværktøjer til Malware

(Win)

Bemærk: Denne Spyhunter-prøveversion tilbyder gratis at finde parasitter, såsom Bad Rabbit Virus, samt hjælpe med deres fjernelse. begrænset prøveversion tilgængelig, Terms of use, Privacy Policy, Uninstall Instructions,

1. Hvordan fjernes Bad Rabbit virus ved hjælp af systemgendannelse?

Genstart din computer i Fejlsikret tilstand med kommandoprompt

I Windows 7 / Vista / XP

- Start → Sluk → Genstart → OK

- Tast F8 uafbrudt, indtil vinduet med Avancerede startindstillinger dukker op.

- Vælg Fejlsikret tilstand med kommandoprompt.

I Windows 8 / 10

- Tast Power på Windows log ind skærmen. Tast og hold derpå Shift tasten nede og klik Genstart.

- Vælg Fejlfinding → Avancerede Indstillinger → Opstartsindstillinger og klik Genstart.

- Når den indlæses, vælg Aktiver Fejlsikret tilstand med kommandoprompt fra listen i Opstartsindstillinger.

Gendan systemfiler og indstillinger.

- Når Kommandoprompt tilstanden indlæses, tast cd gendannelse og tast Enter.

- Tast derefter rstrui.exe og tast Enter igen.

- Klik ”næste” i vinduet, er der kommet frem.

- Vælg et af gendannelsespunkterne, der er tilgængelige fra før, Bad Rabbit virus trængte ind i dit system, og klik derpå ”Næste”.

- For at starte Systemgendannelse klik ”Ja”.

2. Fuldfør fjernelsen af Bad Rabbit virus

Efter at du har gendannet dit system, anbefales du at scanne din computer med et anti-malware program, såsom Reimage, Spyhunter for at fjerne alle de ondsindede filer, der har forbindelse med Bad Rabbit virus.

3. Gendan filer, der er påvirket af Bad Rabbit virus, ved hjælp af Shadow Volume Kopier

Hvis du ikke anvender Systemgendannelsesindstillingen i dit operativsystem, er der mulighed for, at du kan bruge Shadow Copy øjebliksbilleder. De lagrer kopier af dine filer på det tidspunkt, hvor øjebliksbilledet for systemgendannelsen blev oprettet. Bad Rabbit virus prøver som regel på at slette alle mulige Shadow Volume Kopier, så denne metode virker nok ikke på alle computere. Men det kan være, at virussen ikke har held med det.

Shadow Volume Kopier er kun tilgængelige med Windows XP Service Pack 2, Windows Vista, Windows 7 samt Windows 8. Du kan få dine filer tilbage via Shadow Volume Kopier på to måder. Du kan gøre det ved hjælp af native Windows Tidligere Versioner eller via Shadow Explorer.

a) Native Windows Tidligere VersionerHøjre-klik på en krypteret fil og vælg Egenskaber>Tidligere versioner fanen. Nu vil du kunne se alle tilgængelige kopier af den pågældende fil og tidspunktet, da den blev lagret i en Shadow Volume Kopi. Vælg den filversion, du gerne vil have tilbage og klik Kopier, hvis du gerne vil gemme den i en af dine egne mapper, eller Gendannelse, hvis du gerne vil erstatte den eksisterende, krypterede fil. Hvis du gerne vil se indholdet af filen først, skal du bare klikke Åbn.

Det er et program, der findes gratis på internettet. Du kan downloade enten en fuld eller transportable version af Shadow Explorer. Åbn programmet. I øverste venstre hjørne skal du vælge det drev, hvor filen, du leder efter, er lagret. Du vil kunne se alle mapper i det drev. For at få en hel mappe tilbage, skal du højre-klikke på den og vælge ”Eksporter”. Vælg derefter, hvor du gerne vil lagre den.

Bemærk: I mange tilfælde er det umuligt at gendanne datafiler, der er påvirket af moderne ransomware. Derfor anbefaler jeg, at du anvender et ordentlig cloud sikkerhedskopieringssoftware som sikkerhedsforanstaltning. Vi kan anbefale Carbonite, BackBlaze, CrashPlan eller Mozy Home.