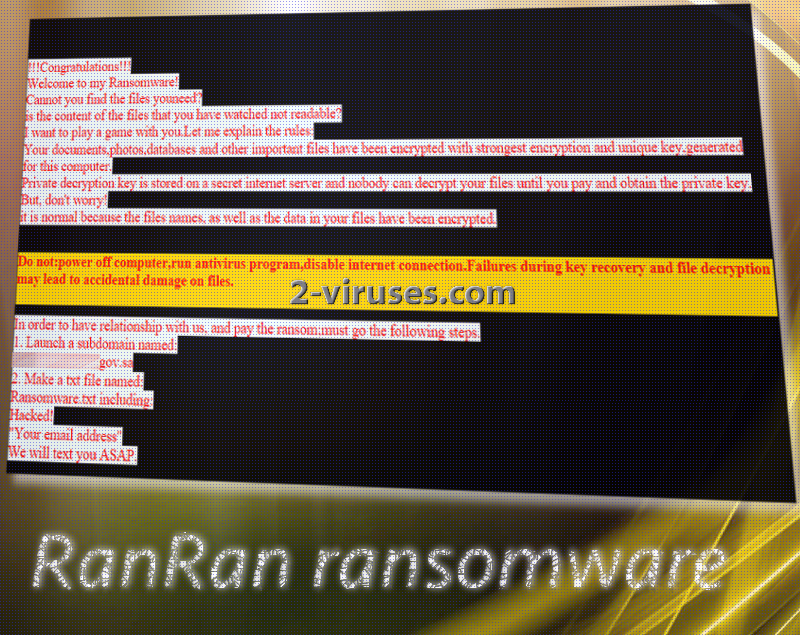

Det ser ud til, at dette ransomware bruger frygtelige, politiske erklæringer, og overraskende nok så kræver det ikke en løsesum af folk, men forlanger, at de skal gøre noget andet. Det er meningen, at ofrene skal komme med kontroversielle udtalelser om kongen af Saudi-Arabien. Hvis denne variant forvirrer dig, så læs videre i denne artikel, for den vil give dig alle de nødvendige oplysninger. RanRan virus er et unikt eksempel, og vi kan kun anbefale dig at læse mere om den. Eftersom det er ekstremt nemt at blive inficeret med malware, råder vi dig til altid at være forsigtig og undgå tvivlsomme links, websider, annoncer, e-mails og beskeder/indlæg på sociale netværk. RanRan virus sigter hovedsageligt efter ét specifikt, mellemøstligt område. I stedet for at skulle sende bitcoins, bliver ofrene for RanRan ransomware opfordret til at oprette et subdomæne, der ender med en gov.sa og en .txt-eksekverbar fil, der kaldes Ransomware.txt. E-mailen skal indeholde ofrets e-mailadresse, angiveligt for at hackerne kan kontakte vedkommende.

Flere oplysninger om RanRan ransomware

Det er i øjeblikket ikke helt klart, hvordan RanRan får adgang til enhederne. Men denne variant er dog ikke så stærk, for sikkerhedsforskerne er allerede i stand til at yde professionel hjælp med dekrypteringsprocessen. Takket være nogle betydelige mangler i RanRan virus’ koder, er der allerede 2 filgendannelsesprogrammer til rådighed for folk i Saudi Arabien. Når det kommer til den egentlige krypteringsproces, benytter RanRan-versionen en ganske unik strategi til at ødelægge data.

Filer af forskellig størrelse vil blive krypteret med særskilte nøgler. Ransomwareprogrammet vil oprette en ”pubkey ”-mappe i C-drevet, som vil få vedhæftet en nøgle til krypteringen (RSA). Hvis der er en fejl i denne proces, har ransomwareprogrammet ikke planer om at give op. Det vil udnytte md5 hash, som fungerer som en kode for RC4. På den ene eller anden måde vil RanRan virus få udført krypteringen, og alle de beskadigede eksekverbare filer vil få følgeskab af en .zXz-udvidelse.

For at matche udvidelsen ved de ødelagte data, uploader RanRan virus også en .zXz-fil på computerens skrivebord. Når ofrene kører den, vil den åbne i en af de browsere, som de har installeret. Beskeden indeholder så mange grammatiske fejl, at det er tydeligt, at den er skrevet af en person, der ikke taler flydende engelsk. Da den hovedsageligt går efter folk fra Saudi-Arabien, er det sandsynligt, at det er en hacker fra dette land, som står bag. Dette ransomware kan være en slags oprør mod kongen af Saudi-Arabien, men vi tvivler på, at det er den rette måde, hvis man gerne vil gøre en forskel.

Sådan dekrypterer man filer, der en ødelagt af RanRan ransomware

Eftersom RanRan virus virker til at være skabt af amatører, betragtes den ikke længere for at være en trussel. Og der er nu ikke bare ét, men to dekrypteringsprogrammer til rådighed, som ofrene for denne variant kan bruge. Klik her for at blive overført til en side i GitHub, som vil forsyne dig med de offentlige værktøjer, der er designet til at gendanne filer. Du kan finde alle de nødvendige oplysninger på webstedet. Men hvis du imidlertid gerne vil beskytte dig godt og grundigt mod ransomware, så skal du tage dig tid til at gemme dine filer i sikkerhedskopilagre. Der findes en række faciliteter, der tilbyder sådan en tjeneste. Derudover er det også en god ide at gemme filer på USB-flashdrev.

Potentiel distributionsmetode for RanRan ransomware

Inden RanRan virus kan gøre skade, skal den først ind i enheden. Man har endnu ikke fundet ud af, hvordan hackerne præcist overfører denne variant, men vi kan næsten gætte os til det. Først og fremmest kan der være tale om tilfældig, politisk e-post, der sendes til folk fra Saudi-Arabien. Beskederne vil formodentlig indeholde en vedhæftning, som så viser sig at være RanRan virus’ nyttelast. Vi råder altid vores læsere til at være forsigtige, når de åbner e-mails, for man kan aldrig vide: måske er du blevet udvalgt til at få spam-post.

For at fjerne RanRan virus kan du vælge én af to løsninger. Den første er den manuelle fjernelse, men den kan være vanskelig, hvis du ikke har erfaring med at fjerne malware. Det vil derfor være nemmere at anvende et anti-malwareprogram til denne opgave. Reimage, Spyhunter eller Malwarebytes vil med succes finde og fjerne alle malware-truslerne.

Ranran Ransomware hurtige links

- Flere oplysninger om RanRan ransomware

- Sådan dekrypterer man filer, der en ødelagt af RanRan ransomware

- Potentiel distributionsmetode for RanRan ransomware

- Automatiske fjernelsesværktøjer til Malware

- 1. Hvordan fjernes RanRan ransomware ved hjælp af systemgendannelse?

- Genstart din computer i Fejlsikret tilstand med kommandoprompt

- Gendan systemfiler og indstillinger.

- 2. Fuldfør fjernelsen af RanRan ransomware

- 3. Gendan filer, der er påvirket af RanRan ransomware, ved hjælp af Shadow Volume Kopier

Automatiske fjernelsesværktøjer til Malware

(Win)

Bemærk: Denne Spyhunter-prøveversion tilbyder gratis at finde parasitter, såsom Ranran Ransomware, samt hjælpe med deres fjernelse. begrænset prøveversion tilgængelig, Terms of use, Privacy Policy, Uninstall Instructions,

1. Hvordan fjernes RanRan ransomware ved hjælp af systemgendannelse?

Genstart din computer i Fejlsikret tilstand med kommandoprompt

I Windows 7 / Vista / XP

- Start → Sluk → Genstart → OK

- Tast F8 uafbrudt, indtil vinduet med Avancerede startindstillinger dukker op.

- Vælg Fejlsikret tilstand med kommandoprompt.

I Windows 8 / 10

- Tast Power på Windows log ind skærmen. Tast og hold derpå Shift tasten nede og klik Genstart.

- Vælg Fejlfinding → Avancerede Indstillinger → Opstartsindstillinger og klik Genstart.

- Når den indlæses, vælg Aktiver Fejlsikret tilstand med kommandoprompt fra listen i Opstartsindstillinger.

Gendan systemfiler og indstillinger.

- Når Kommandoprompt tilstanden indlæses, tast cd gendannelse og tast Enter.

- Tast derefter rstrui.exe og tast Enter igen.

- Klik ”næste” i vinduet, er der kommet frem.

- Vælg et af gendannelsespunkterne, der er tilgængelige fra før, RanRan virus trængte ind i dit system, og klik derpå ”Næste”.

- For at starte Systemgendannelse klik ”Ja”.

2. Fuldfør fjernelsen af RanRan ransomware

Efter at du har gendannet dit system, anbefales du at scanne din computer med et anti-malware program, såsom Reimage, Spyhunter for at fjerne alle de ondsindede filer, der har forbindelse med RanRan virus.

3. Gendan filer, der er påvirket af RanRan ransomware, ved hjælp af Shadow Volume Kopier

Hvis du ikke anvender Systemgendannelsesindstillingen i dit operativsystem, er der mulighed for, at du kan bruge Shadow Copy øjebliksbilleder. De lagrer kopier af dine filer på det tidspunkt, hvor øjebliksbilledet for systemgendannelsen blev oprettet. RanRan virus prøver som regel på at slette alle mulige Shadow Volume Kopier, så denne metode virker nok ikke på alle computere. Men det kan være, at virussen ikke har held med det.

Shadow Volume Kopier er kun tilgængelige med Windows XP Service Pack 2, Windows Vista, Windows 7 samt Windows 8. Du kan få dine filer tilbage via Shadow Volume Kopier på to måder. Du kan gøre det ved hjælp af native Windows Tidligere Versioner eller via Shadow Explorer.

a) Native Windows Tidligere VersionerHøjre-klik på en krypteret fil og vælg Egenskaber>Tidligere versioner fanen. Nu vil du kunne se alle tilgængelige kopier af den pågældende fil og tidspunktet, da den blev lagret i en Shadow Volume Kopi. Vælg den filversion, du gerne vil have tilbage og klik Kopier, hvis du gerne vil gemme den i en af dine egne mapper, eller Gendannelse, hvis du gerne vil erstatte den eksisterende, krypterede fil. Hvis du gerne vil se indholdet af filen først, skal du bare klikke Åbn.

Det er et program, der findes gratis på internettet. Du kan downloade enten en fuld eller transportable version af Shadow Explorer. Åbn programmet. I øverste venstre hjørne skal du vælge det drev, hvor filen, du leder efter, er lagret. Du vil kunne se alle mapper i det drev. For at få en hel mappe tilbage, skal du højre-klikke på den og vælge ”Eksporter”. Vælg derefter, hvor du gerne vil lagre den.

Bemærk: I mange tilfælde er det umuligt at gendanne datafiler, der er påvirket af moderne ransomware. Derfor anbefaler jeg, at du anvender et ordentlig cloud sikkerhedskopieringssoftware som sikkerhedsforanstaltning. Vi kan anbefale Carbonite, BackBlaze, CrashPlan eller Mozy Home.