For mange mennesker er julen en særlig helligdag, hvor også hackere burde glemme alt om deres beskidte ærinder og nyde en kop julegløgg. Men deres gerninger bliver ikke sat i bero selv på en så uskyldig helligdag som juleaften. En sikkerhedsforsker opdagede DeriaLock – en virus, som bestemt ikke er i besiddelse af julens ånd. Næh, den blev taget på fersk gerning på årets mest julede dag. Trods det, at den kom ind i spillet på sådan et ubelejligt tidspunkt, ændrer dog ikke det faktum, at denne trussel kræver en vis opmærksomhed fra sikkerhedsanalytikerne. Det ser ikke ud til, at denne DeriaLock virus krypterer sine ofres filer, den låser simpelthen computeren. Det betyder, at de inficerede enheder ikke vil være i stand til at udføre nogen form for handling. Men DeriaLock virus er dog ikke for grusom: den forlanger kun 30 dollars. Men eftersom dine lommer sikkert er tomme oven på alle dine juleindkøb, kan selv 30 dollars være nok så mange penge.

DeriaLock Ransomwares fremgangsmåde

DeriaLock virus, som er downloadet i en form for harmløs eksekverbar, vil automatisk blive indlæst, efter at den med held har påvirket nøgler i din Windows registreringsdatabase. De mest udsatte poster er dem, som har til opgave at starte nødvendige applikationer efter en genstart af enheden. Når virussen har klaret den opgave, vil den gå videre med andre ting. Den har til hensigt at få fat i maskinens navn identifikation og udforme en 128-bit kryptering. Hackerne udvikler komplicerede hashfunktioner, som ikke vil påvirke deres egne enheder, kun dem, som potentielt kan bringe dem indtjening. Og ligesom mange andre ransomware-virusser gør, kontakter DeriaLock ransomware command&control serveren. Derved bliver udviklerne af DeriaLock virus informeret om et nyt offer. Ransomwareprogrammet tjekker også, om virussen er opdateret. Hvis den ikke er, vil den seneste version af DeriaLock virus blive placeret i en af kategorierne.

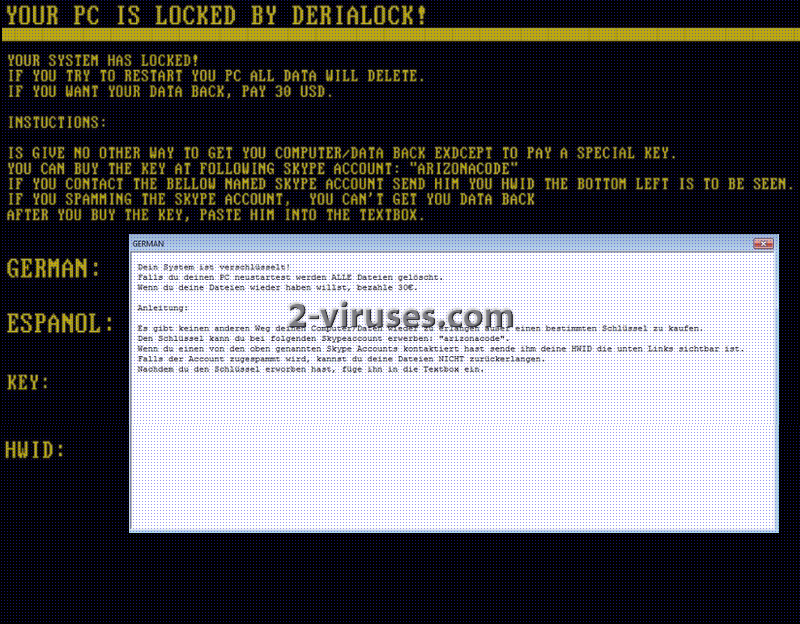

Derefter står det hele ganske klart: DeriaLock virus krypterer ikke brugerens filer, men benytter en mere belejlig strategi ved simpelthen at låse det inficerede system. Når låseskærmen dukker op, vil det ikke være så nemt at slippe af med den. Udviklerne af DeriaLock virus er umiddelbart ikke kun ude efter engelsktalende brugere, de bruger større net. Folk fra Tyskland og Spanien kan tilsyneladende også komme ud for dette ransomware. Hackere er dog ikke kendt for deres øje for detaljer, og det ser ud til, at de har glemt at inkludere en spansk version af beskeden om løsesummen. Og den tyske og engelske version er langt fra skrevet på en professionel måde.

Overraskende nok så ser det ud til, at der findes to versioner af DeriaLock virus. Den første er den, som vi allerede har undersøgt. Forskerne har imidlertid bemærket, at der er en udgave af dette ransomware, som krypterer filer. Det betyder, at adgangen til dit system ikke vil blive blokeret, men dine filer vil ikke åbne. De ramte data vil højst sandsynligt få vedhæftet udvidelsen .deria.

Vil du gerne slippe for denne form for ransomware? Det tvivler vi ikke på, at du gerne vil. Men hvis din enhed er inficeret med DeriaLock virus og du forsøger at slippe væk fra den mørke skærm ved at taste ALT+F4, så vil du blive skuffet. Udviklerne af ransomwareprogrammet har forudset denne mulighed og har programmeret deres produkt til at vise beskeden ”Nice try mate=) I think that is a bad decision” (Godt forsøgt, ven. Jeg tror, det er en dårlig beslutning).

Hvordan dekrypterer man filer, der er ødelagt af DeriaLock ransomware?

Et jule-mirakel – du har mulighed for at dekryptere dine filer med hjælp fra en professionel. Michael Gillespie har bekræftet, at han har udviklet et funktionelt dekrypteringsværktøj. Hvis din enhed er inficeret med denne variant, skal du kontakte denne sikkerhedsforsker. Han vil helt sikkert hjælpe dig med at gendanne dine filer uden at kræve 30 dollars. Desuden bruger hackerne også en lidt indviklet måde at modtage pengene på. Det viser sig nemlig, at DeriaLock virus forlanger, at ofrene kontakter dem over Skype, og derefter sender dem beløbet. Derfor sætter vi spørgsmålstegn ved, om hackerne har truffet det rigtige valg, men det er vi dog ligeglade med. Vi er bare glade for, at ofrene kan få deres filer tilbage uden at blive snydt af hackerne.

Distributionen af DeriaLock virus: Hvordan endte jeg med dette ransomware?

Der er en række metoder, som DeriaLock virus kan benytte til sin spredning. Den kan være involveret i ondsindede spam-kampagner, der sender inficeret post til tilfældige e-mail indbakker. Hvis du skulle modtage post, der virker mærkelig og har en tvivlsom vedhæftning, skal du være yderst forsigtig. Du skal aldrig downloade applikationer eller andre filer, der dukker op i din indbakke. Der er også risiko for at blive inficeret med et ransomwareprogram via inficerede links, annoncer og andet online materiale.

Hvis din enhed er inficeret med den første version af DeriaLock virus, skal du genstarte din enhed i en Fejlsikret tilstand og anvende et anerkendt værktøj, som kan fjerne denne trussel fra din enhed. Reimage, Spyhunter eller Malwarebytes vil ikke have svært ved at rense enheden for malware – det er deres mission.

Derialock Ransomware hurtige links

- DeriaLock Ransomwares fremgangsmåde

- Hvordan dekrypterer man filer, der er ødelagt af DeriaLock ransomware?

- Distributionen af DeriaLock virus: Hvordan endte jeg med dette ransomware?

- Automatiske fjernelsesværktøjer til Malware

- 1. Hvordan fjernes DeriaLock ransomware ved hjælp af systemgendannelse?

- Genstart din computer i Fejlsikret tilstand med kommandoprompt

- Gendan systemfiler og indstillinger.

- 2. Fuldfør fjernelsen af DeriaLock ransomware

- 3. Gendan filer, der er påvirket af DeriaLock ransomware, ved hjælp af Shadow Volume Kopier

Automatiske fjernelsesværktøjer til Malware

(Win)

Bemærk: Denne Spyhunter-prøveversion tilbyder gratis at finde parasitter, såsom Derialock Ransomware, samt hjælpe med deres fjernelse. begrænset prøveversion tilgængelig, Terms of use, Privacy Policy, Uninstall Instructions,

1. Hvordan fjernes DeriaLock ransomware ved hjælp af systemgendannelse?

Genstart din computer i Fejlsikret tilstand med kommandoprompt

I Windows 7 / Vista / XP

- Start → Sluk → Genstart → OK

- Tast F8 uafbrudt, indtil vinduet med Avancerede startindstillinger dukker op.

- Vælg Fejlsikret tilstand med kommandoprompt.

I Windows 8 / 10

- Tast Power på Windows log ind skærmen. Tast og hold derpå Shift tasten nede og klik Genstart.

- Vælg Fejlfinding → Avancerede Indstillinger → Opstartsindstillinger og klik Genstart.

- Når den indlæses, vælg Aktiver Fejlsikret tilstand med kommandoprompt fra listen i Opstartsindstillinger.

Gendan systemfiler og indstillinger.

- Når Kommandoprompt tilstanden indlæses, tast cd gendannelse og tast Enter.

- Tast derefter rstrui.exe og tast Enter igen.

- Klik ”næste” i vinduet, er der kommet frem.

- Vælg et af gendannelsespunkterne, der er tilgængelige fra før, DeriaLock virus trængte ind i dit system, og klik derpå ”Næste”.

- For at starte Systemgendannelse klik ”Ja”.

2. Fuldfør fjernelsen af DeriaLock ransomware

Efter at du har gendannet dit system, anbefales du at scanne din computer med et anti-malware program, såsom Reimage, Spyhunter for at fjerne alle de ondsindede filer, der har forbindelse med DeriaLock virus.

3. Gendan filer, der er påvirket af DeriaLock ransomware, ved hjælp af Shadow Volume Kopier

Hvis du ikke anvender Systemgendannelsesindstillingen i dit operativsystem, er der mulighed for, at du kan bruge Shadow Copy øjebliksbilleder. De lagrer kopier af dine filer på det tidspunkt, hvor øjebliksbilledet for systemgendannelsen blev oprettet. DeriaLock virus prøver som regel på at slette alle mulige Shadow Volume Kopier, så denne metode virker nok ikke på alle computere. Men det kan være, at virussen ikke har held med det.

Shadow Volume Kopier er kun tilgængelige med Windows XP Service Pack 2, Windows Vista, Windows 7 samt Windows 8. Du kan få dine filer tilbage via Shadow Volume Kopier på to måder. Du kan gøre det ved hjælp af native Windows Tidligere Versioner eller via Shadow Explorer.

a) Native Windows Tidligere VersionerHøjre-klik på en krypteret fil og vælg Egenskaber>Tidligere versioner fanen. Nu vil du kunne se alle tilgængelige kopier af den pågældende fil og tidspunktet, da den blev lagret i en Shadow Volume Kopi. Vælg den filversion, du gerne vil have tilbage og klik Kopier, hvis du gerne vil gemme den i en af dine egne mapper, eller Gendannelse, hvis du gerne vil erstatte den eksisterende, krypterede fil. Hvis du gerne vil se indholdet af filen først, skal du bare klikke Åbn.

Det er et program, der findes gratis på internettet. Du kan downloade enten en fuld eller transportable version af Shadow Explorer. Åbn programmet. I øverste venstre hjørne skal du vælge det drev, hvor filen, du leder efter, er lagret. Du vil kunne se alle mapper i det drev. For at få en hel mappe tilbage, skal du højre-klikke på den og vælge ”Eksporter”. Vælg derefter, hvor du gerne vil lagre den.

Bemærk: I mange tilfælde er det umuligt at gendanne datafiler, der er påvirket af moderne ransomware. Derfor anbefaler jeg, at du anvender et ordentlig cloud sikkerhedskopieringssoftware som sikkerhedsforanstaltning. Vi kan anbefale Carbonite, BackBlaze, CrashPlan eller Mozy Home.